1. Details, betroffene Produkte

Am 31.3. ist unter CVE-2022-22965 eine Schwachstelle im quelloffenen Java-Framework Spring gemeldet worden. Von dieser Schwachstelle sind auch die Produktegruppen

- SIS-ACCESS

- SIS-AZE

- SIS-eBDE

- SIS-ePZE

- SIS-ePZE Basis

- SIS-VISIT

- SIS OfflineClient

beginnend ab Release 19.01 bis inklusive 22.02 betroffen.

2. Auswirkungen

Die Schwachstelle im Spring Framework ermöglicht es potenziellen Angreifern, beliebigen Programmcode auszuführen (Remote Code Execution).

Bei internen Prüfungen ist eine Reproduktion des Exploits bislang nur gelungen, sofern man sich zuvor erfolgreich in der SIS-Applikation angemeldet hat.

3. Mitigationsmaßnahmen

3.1 Empfohlene Maßnahmen

Aktualisierung der SIS-Software: Die künftige Version 22.03 der o.a. SIS-Produkte wird mit den gepatchten Spring Libraries ausgeliefert. Das Release erscheint voraussichtlich am 20.04.2022. Bei Interesse nehmen Sie bitte mit uns über evohelp@sisevo.com Kontakt auf.

3.2 Alternative Maßnahmen – Austausch der Spring Libraries

HINWEIS: Bei den folgenden Maßnahmen kann eine Auswirkung auf die Funktionalität der SIS-Softwareanwendungen nicht ausgeschlossen werden. Die Verantwortung für etwaige Folgeprobleme liegt allein beim Nutzer. Jegliche Haftung seitens SIS Evosoft EDV GmbH ist explizit ausgeschlossen.

Vorgangsweise

1.) Tomcat stoppen -> Windows Services

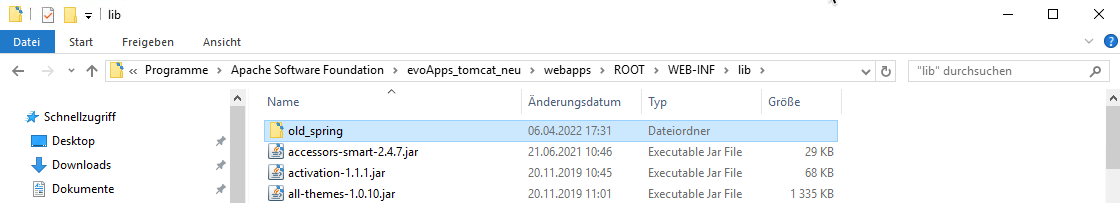

2.) Wechsel in das Library Verzeichnis der jeweiligen Applikation (%TOMCAT_HOME%\webapps\<Applikation>\WEB-INF\lib).

Mögliche Applikationen

– ROOT (SIS Applikation läuft im root des WebServers)

– PZE

– evoApps

– sis-exchange-service

– DatahubWebServer

3.) Erstellung eines Verzeichnisses für die alten Spring-Libraries (z.b.: old_spring) zwecks Möglichkeit eines Fallbacks.

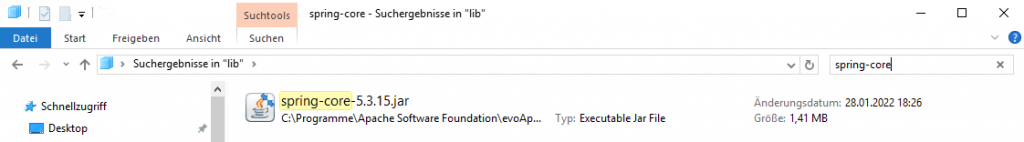

4.) Bestimmen der Spring-Librarieversion (Suche nach der spring-core-Version -> die gefundene Versionsnummer entspricht der Spring Framework Version). Die eingesetzte Version ist abhängig vom jeweiligen Release.

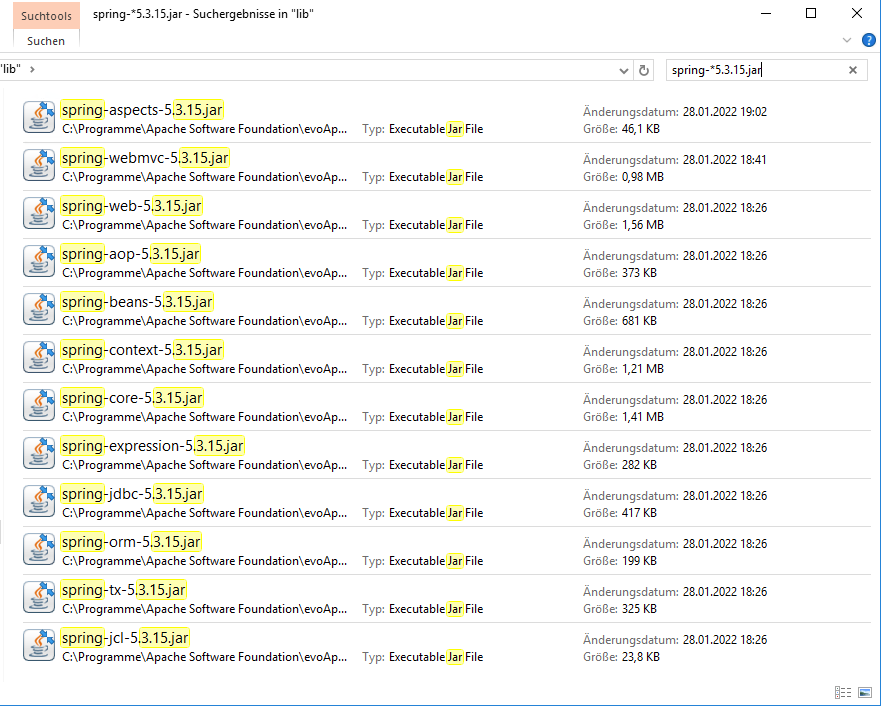

5.) Suchen aller Spring Frameworkversionen für die gefundene Versionsnummer

6.) Verschieben dieser Daten in das unter Punkt 3 erstellte Verzeichnis (z.b.: old_spring)

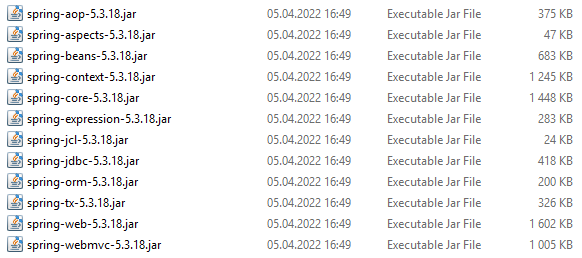

7.) Download der aktualisierten Spring-Libraries (Version 5.3.18)

DownloadLink

8.) Transfer der geladenen spring-*-5.3.18.jar Dateien in das Library Verzeichnis der jeweiligen Applikation (%TOMCAT_HOME%\webapps\<Applikation>\WEB-INF\lib).

9.) Punkt 2 bis Punkt 8 für alle SIS-Applikationen unter webapps durchführen.

10.) Tomcat starten -> Windows Service

11.) Test der Applikation

Ausgangszustand wiederherstellen

Sollte es Probleme geben, dann müssen die Punkte 2 bis 8 in umgekehrter Reihenfolge durchgeführt werden (Verschieben der Spring-Libraries 5.3.18 in ein eigenes Verzeichnis und kopieren der alten Spring-Libraries).

Weiterführende Links:

NIST – https://nvd.nist.gov/vuln/detail/CVE-2022-22965

VMWARE – https://tanzu.vmware.com/security/cve-2022-22965